Depuis des années, les ransomwares attristent les entreprises et les employés, avec des souches compliquées capables de paralyser des bureaux entiers ou même des industries intelligentes. Il s’agit d’un malware virulent qui se propage généralement sur les ordinateurs via des courriels malveillants et crypte les fichiers critiques. Il s’agit d’une menace particulièrement dérangeante. Le changement soudain des habitudes de travail a contraint de nombreux employés à installer des bureaux de fortune en utilisant des réseaux domestiques non sécurisés et des espaces partagés. Les télétravailleurs sont plus sensibles à ces attaques subtiles, qui tirent parti des routines quotidiennes telles que l’ouverture de plusieurs courriels.

Les attaques réussies de ransomware sont décourageantes car le malware peut se propager à d’autres ordinateurs sur le même réseau, sautant d’un appareil à l’autre et les rendant inutilisables. Le matériel compromis d’un télétravailleur peut être utilisé comme point de lancement dans un réseau d’entreprise. Ensuite, l’acteur du ransomware exige généralement un prix élevé pour déchiffrer tous les fichiers et permettre à l’utilisateur ou à l’entreprise de reprendre ses opérations normalement. Le dernier cas de ce phénomène est le cas du géant Mondial JBS, ce cas a fait la tribune dans la presse mondiale, après une attaque par Rançongiciel, cette compagnie était contrainte à payer 11 millions à des pirates…

Fig1 : Exemple de situation propice a la propagation du Ransomware

L’article ci-dessous fournira aux télétravailleurs un aperçu du fonctionnement des attaques de ransomware, leur donnant des informations exploitables sur les points faibles des configurations à domicile. Nous énumérons également des directives de prévention qui aideront les travailleurs à éviter complètement la menace.

Comment fonctionnent les attaques de ransomware

Les acteurs des ransomwares recherchent de grandes cibles. Ils veulent accéder au réseau d’entreprise auquel vous pouvez être connecté depuis chez vous via un VPN, ou aux systèmes hébergés dans le cloud que vous utilisez ou le partage de fichiers. Leur objectif est de se propager sur le réseau de votre organisation, d’abord pour accéder, voler puis crypter les données.

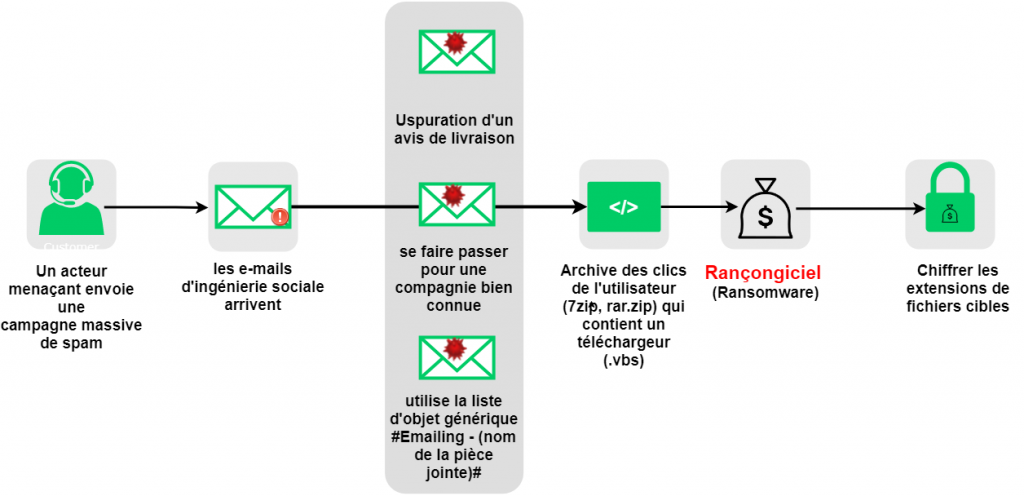

Fig 2. Exemple de chaîne d’infection par ransomware

Le phishing par e-mail est la méthode la plus couramment utilisée par les distributeurs de ransomware. Ces acteurs malveillants sont devenus des experts pour amener des utilisateurs peu méfiants à cliquer sur des liens vers des sites Web hébergeant des logiciels malveillants ou à télécharger des fichiers dangereux pour lancer le processus d’infection. Voici quelques méthodes utilisées par les assaillants pour infecter les configurations domestiques vulnérables :

Les assaillants peuvent cibler des comptes de messagerie professionnels, des outils de bureau à distance (Microsoft Remote Desktop ou RDP- Remote Desktop Protocol) et des stockages/réseaux basés sur le cloud, etc. pour fournir la charge utile complète du ransomware. Cela peut se produire via des courriels de phishing, ou ils peuvent rechercher des outils spécifiques, puis essayer de deviner le mot de passe (appelé attaque par force brute). Un nouveau ransomware Mac, appelé EvilQuest, dispose d’un enregistreur de frappe qui peut capturer les mots de passe au fur et à mesure que vous les saisissez, permettant aux opérateurs de ransomware de voler des données et de les utiliser pour diffuser leurs logiciels malveillants lorsque vous vous connectez à un portail d’entreprise.

Les assaillants peuvent utiliser des logiciels malveillants qui ciblent votre VPN ou votre logiciel de bureau à distance. L’hameçonnage est encore une fois un moyen populaire de le faire, ou ils peuvent le cacher dans des logiciels populaires sur des sites torrent ou des applications téléchargées sur des magasins d’applications.

Les assaillants peuvent cibler les appareils domestiques intelligents et les routeurs via des vulnérabilités et des mots de passe par défaut ou simples. Les acteurs de la menace ciblent ces appareils pour utiliser les réseaux domestiques des employés comme tremplin vers les réseaux d’entreprise.

Prévenir les ransomwares

Les télétravailleurs peuvent prendre des mesures relativement simples pour aider à atténuer les risques en cascade posés par les nouvelles familles de ransomwares.

- Éviter de divulguer des informations personnelles

Certains acteurs malveillants prennent des informations accessibles au public et les utilisent pour accéder à des informations privées plus précieuses, ou les utilisent pour envoyer et déployer des logiciels malveillants sur votre appareil. Les informations proviennent généralement de sites de médias sociaux et de profils publics. Soyez conscient du type d’informations que vous partagez en ligne – assurez-vous de ne fournir des informations privées que lorsque cela est absolument nécessaire.

- Renforcer vos mots de passe

Les télétravailleurs doivent utiliser les meilleures pratiques en matière de mot de passe pour leur courrier électronique et leurs autres comptes : utilisez huit caractères et symboles ou plus ; éviter les répétitions, les séquences ou les schémas ; et ne réutilisez pas les mots de passe. Étant donné que certains outils et portails d’entreprise en ligne peuvent également avoir des valeurs par défaut que les assaillants peuvent utiliser par force brute, il est préférable de modifier régulièrement les mots de passe et de mettre en œuvre une authentification multifacteur. L’utilisation d’un gestionnaire de mots de passe est un bon moyen de stocker plusieurs mots de passe et identifiants de connexion dans un emplacement sécurisé.

- Activer et Afficher les extensions de fichiers

Afficher les extensions de fichiers est une fonctionnalité Windows native qui montre aux utilisateurs quels types de fichiers sont ouverts. Parfois, les acteurs malveillants utilisent des noms de fichiers qui ressemblent à deux extensions, par exemple « jean.avi.exe ». Les utilisateurs doivent utiliser cette fonctionnalité Windows pour vérifier ce qu’ils ouvrent et éviter tout fichier suspect.

- Ouvrir uniquement les pièces jointes de confiance

Les ransomwares se propagent généralement par courrier indésirable avec des pièces jointes malveillantes, et de nombreux malveillants connaissent déjà les titres de sujet les plus efficaces pour attirer l’attention d’un utilisateur. Ils envoient également généralement des fichiers dans des types courants : jpeg, documents Word, feuilles Excel et autres pièces jointes que la plupart des bureaux utilisent régulièrement. Les utilisateurs doivent se méfier des pièces jointes de courriels provenant d’expéditeurs inconnus, en particulier de l’extérieur de leur organisation. Certains acteurs de ransomware utilisent également des fichiers inhabituels dans leurs courriers indésirables et comptent sur les utilisateurs pour simplement cliquer sans regarder. Évitez d’ouvrir des extensions de fichiers suspectes (comme .EXE, .VBS ou .SCR). Certains utilisateurs peuvent même configurer leurs serveurs de messagerie Web pour bloquer ces pièces jointes.

- Désactivez la connexion Internet si l’ordinateur présente un comportement suspect

Le ransomware doit généralement se connecter à un serveur de commande et de contrôle (C&C) pour terminer sa routine de cryptage. Sans accès à Internet, le ransomware restera inactif sur un appareil infecté. Si un utilisateur parvient à attraper le ransomware pendant les premiers stades de l’attaque, il peut désactiver l’accès à Internet et atténuer les dommages.

- Utiliser les outils et fonctionnalités de sécurité

De nombreux appareils et logiciels disposent déjà de fonctionnalités intégrées de sécurité et constamment mises à jour. Mettez à jour le micrologiciel de votre routeur domestique, ainsi que les systèmes d’exploitation et les logiciels sur les PC, les appareils mobiles et les navigateurs vers les dernières versions. Cela inclut tous les outils virtuels et VPN de votre entreprise. Tous les appareils doivent également exécuter des solutions de sécurité de réseau et de point terminal à jour d’un fournisseur réputé (cela doit inclure des fonctionnalités anti-intrusion, anti-web, anti-spam, anti-hameçonnage et, bien sûr, anti-ransomware). Trend Micro Maximum Security offre une protection suffisante pour les appareils finaux : PC, mobiles et Mac. Il peut bloquer les menaces Web telles que les ransomwares et vous aide à éviter les courriels de phishing malveillants.

Les risques des ransomwares

Les systèmes des télétravailleurs infectés par un ransomware perdront probablement la plupart de leurs données s’ils ne disposent pas de sauvegardes et ne pourront pas utiliser leur machine tant qu’un membre de l’équipe informatique de l’entreprise ne pourra pas supprimer le malware. Dans le pire des cas, le malware utilisera sa machine comme point de lancement et se propagera au sein du réseau de son entreprise. Récemment, les distributeurs de rançongiciels ont non seulement refusé à leurs victimes l’accès aux fichiers, mais ont également utilisé des techniques de double extorsion dans lesquelles ils volent des données et menacent de les exposer si les victimes ne paient pas la rançon.

Si une attaque de ransomware réussit, les coûts de récupération sont élevés. Outre la perte de données précieuses, les opérations bloquées à partir de machines inaccessibles affectent considérablement les résultats d’une entreprise. Sans oublier que les appareils peuvent devoir être réinstallés ou remplacés s’ils sont endommagés par l’attaque. L’un des exemples les plus tristement célèbres est l’incident impliquant le géant maritime Maersk. L’entreprise a dû faire face à 300 millions de dollars américains d’interruptions d’activité et de pertes de récupération.

Les risques des ransomwares sont graves à la fois pour Les télétravailleurs et les entreprises. Cependant, le meilleur moyen de gérer et d’atténuer la menace est d’être vigilant quant à la détection des comportements suspects en ligne et de suivre les meilleures pratiques décrites ci-dessus. Alors que de plus en plus d’organisations et d’employés se tournent vers des configurations de travail à distance, la sécurisation de leur environnement de travail devrait être la nouvelle norme.